Wi-Fi Protected Setup (WPS) on ebakindel, mistõttu peaksite selle keelama

Tugeva parooliga WPA2 on turvaline, kui WPS-i keelate. See nõuanne leiate juhendist, mis tagab teie Wi-Fi kogu veebis tagamise. Wi-Fi Protected Setup oli kena idee, kuid selle kasutamine on viga.

Teie marsruuter toetab tõenäoliselt WPS-i ja see on tõenäoliselt vaikimisi lubatud. Nagu UPnP, on see ebaturvaline funktsioon, mis muudab teie traadita võrgu rünnakute suhtes haavatavamaks.

Mis on Wi-Fi Protected Setup?

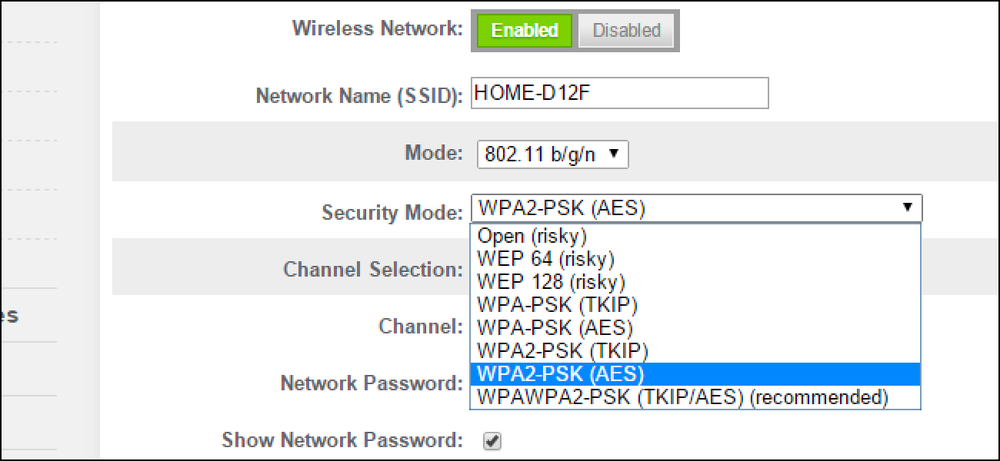

Enamik kodutarbijaid peaksid kasutama WPA2-Personal'i, mida tuntakse ka WPA2-PSK-na. PSK tähistab „eeljagatud võtit”. Seadistate oma ruuteril traadita paroolifraasi ja seejärel esitage sama parool fraas igale WI-Fi-võrguga ühendatavale seadmele. See annab sisuliselt parooli, mis kaitseb teie Wi-Fi-võrku volitamata juurdepääsu eest. Ruuter saab teie paroolifraasist krüpteerimisvõtme, mida ta kasutab traadita võrgu liikluse krüpteerimiseks, et tagada, et inimesed ilma võtmeta ei saaks seda pealt kuulata.

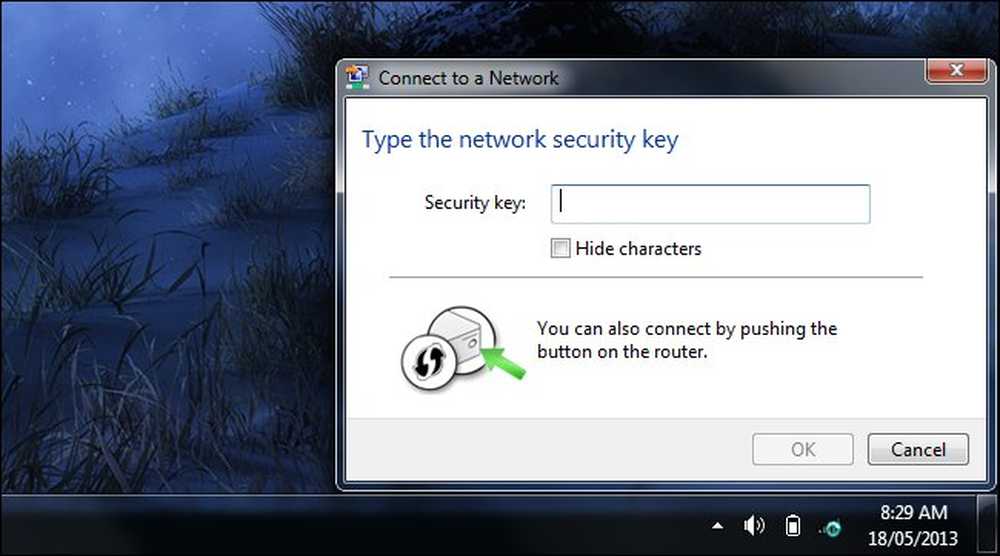

See võib olla natuke ebamugav, sest peate sisestama oma parooli iga uue ühenduse loomisel. Selle probleemi lahendamiseks loodi Wi-Fi Protected Setup (WPS). Kui ühendate ruuteriga, mille WPS-funktsioon on lubatud, näete sõnumit, mille kohaselt saate kasutada Wi-Fi-paroolifraasi sisestamise asemel lihtsamat ühendust..

Miks Wi-Fi kaitstud häälestus on ebakindel

Wi-Fi kaitstud seadistuse rakendamiseks on mitmeid erinevaid viise:

PIN-kood: Ruuteril on kaheksakohaline PIN-kood, mida peate oma seadmetesse ühendamiseks sisestama. Kogu kaheksakohalise PIN-koodi korraga kontrollimisel kontrollib ruuter nelja esimest numbrit neljast viimasest numbrist eraldi. See muudab WPS-i PIN-koodid erinevatele kombinatsioonidele arvates väga kergesti jõuliseks. On ainult 11 000 võimalikku neljakohalist koodi, ja kui brute force tarkvara saab esimesed neli numbrit, saab ründaja edasi liikuda ülejäänud numbritele. Paljud tarbijate ruuterid ei valeta pärast vale WPS-i PIN-koodi esitamist, võimaldades ründajatel arvata ikka ja jälle. WPS-i PIN-kood võib olla umbes ühe päeva jooksul sunnitud. [Allikas] Igaüks saab kasutada tarkvara, mille nimi on "Reaver", et purustada WPS-i PIN-koodi.

Push-Button-Connect: PIN-koodi või paroolifraasi sisestamise asemel võite lihtsalt ühendada ruuteri füüsilise nupu. (Nupp võib olla ka tarkvaranupp seadistusekraanil.) See on turvalisem, sest seadmed saavad selle meetodiga ühendada vaid mõne minuti jooksul pärast nupu vajutamist või pärast üksikute seadmete ühendamist. WPS-i PIN-kood on aktiivne ja seda ei saa kogu aeg kasutada. Push-button-ühendus tundub olevat suuresti turvaline. Ainsaks haavatavuseks on see, et igaüks, kellel on marsruuteriga füüsiline juurdepääs, võib vajutada nuppu ja ühendada, isegi kui nad ei teadnud WiFi-parooli.

PIN on kohustuslik

Samal ajal kui push-button-ühendus on vaieldamatult turvaline, on PIN-autentimise meetod kohustuslik baasmeetod, mida kõik sertifitseeritud WPS-seadmed peavad toetama. See on õige - WPS-i spetsifikatsioon kohustab seadmeid rakendama kõige ebaturvalist autentimisviisi.

Ruuteri tootjad ei saa seda turvaprobleemi lahendada, kuna WPS-i spetsifikatsioon nõuab PIN-ide kontrollimiseks ebakindlat meetodit. Iga seade, mis rakendab Wi-Fi Protected Setupi vastavalt spetsifikatsioonile, on haavatav. Spetsifikatsioon ise ei ole hea.

Kas saate keelata WPS-i?

Seal on mitu erinevat tüüpi ruuterit.

- Mõned marsruuterid ei luba teil keelata WPS-i, mis ei võimalda nende konfiguratsiooniliidesel seda teha.

- Mõned marsruuterid pakuvad võimalust keelata WPS, kuid see valik ei tee midagi ja WPS on endiselt teie teadmata. 2012. aastal leiti see viga „iga Linksys ja Cisco Valet traadita pöörduspunkti… testitud.” [Allikas]

- Mõned marsruuterid võimaldavad teil keelata või lubada WPS-i, pakkudes autentimismeetodite valikut.

- Mõned marsruuterid võimaldavad blokeerida PIN-põhise WPS-i autentimise, kasutades samal ajal nuppude autentimist.

- Mõned marsruuterid ei toeta WPS-i üldse. Need on ilmselt kõige turvalisemad.

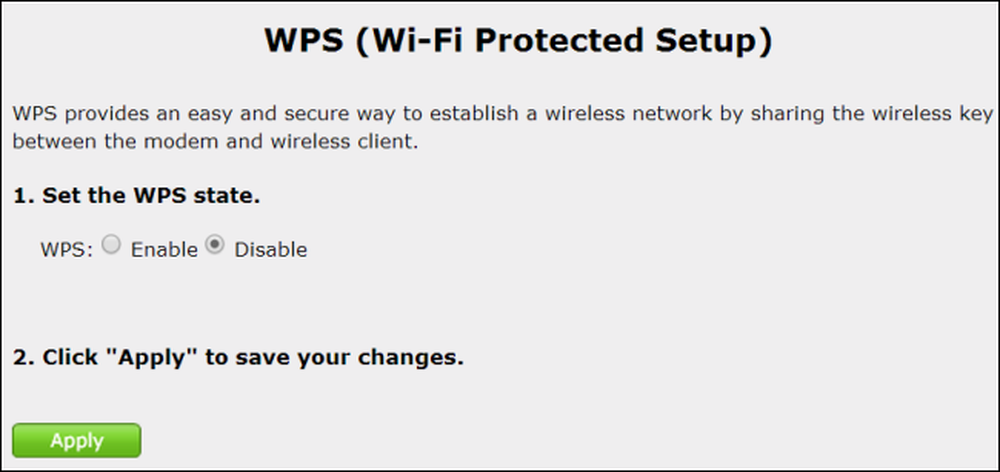

Kuidas keelata WPS

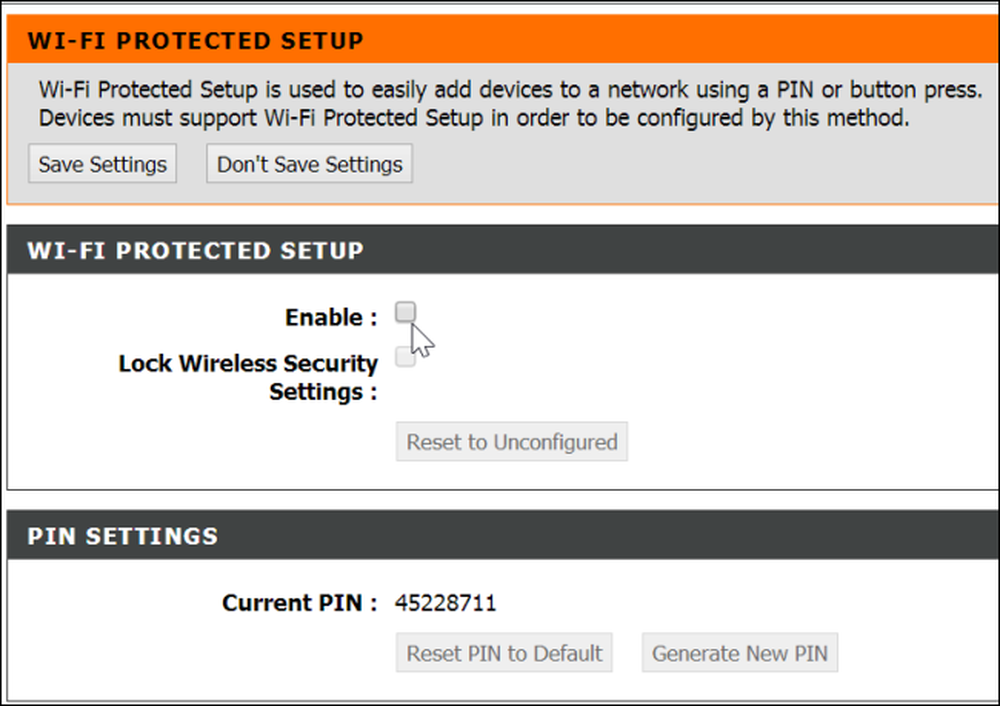

Kui teie ruuter võimaldab teil WPS-i keelata, leiate tõenäoliselt selle valiku Wi-Fi Protected Setup või WPS oma veebipõhises konfiguratsiooniliideses.

Peaksite vähemalt blokeerima PIN-põhise autentimisvaliku. Paljudes seadmetes saab valida ainult, kas lubada või keelata WPS. Valige see, et keelata WPS, kui see on ainus valik, mida saate teha.

Oleksime natuke mures selle pärast, et WPS on lubatud, isegi kui PIN-i valik tundub olevat keelatud. Arvestades ruuteritootjate kohutavat kirjet WPSi ja muude ebaturvaliste funktsioonide, nagu UPnP kohta, kas pole võimalik, et mõned WPS-i rakendused muudavad PIN-põhise autentimise kättesaadavaks ka siis, kui see tundub olevat keelatud?

Muidugi, te võiksite teoreetiliselt olla turvaline, kui WPS on lubatud nii kaua, kui PIN-põhine autentimine on keelatud, kuid miks võtta risk? Kõik WPSid võimaldavad teil ühendada Wi-Fi-ga kergemini. Kui loote parooli, mida on lihtne meeles pidada, peaksite olema võimeline ühendama sama kiiresti. Ja see on ainult esmakordne probleem - kui olete seadme üks kord ühendanud, ei peaks te seda uuesti tegema. WPS on äärmiselt riskantne sellise väikese kasu pakkuva funktsiooni jaoks.

Kujutise krediit: Jeff Keyzer Flickris