SSH seadistamine marsruuterile turvalise veebipöörduse jaoks kõikjalt

Interneti-ühenduse loomine Wi-Fi levialades, tööl või mujal kodust eemal tekitab teie andmed tarbetutele riskidele. Ruuteri saab hõlpsasti konfigureerida, et toetada turvalist tunnelit ja kaitsta oma brauseri liiklust loetud, et näha, kuidas.

Mis on ja miks seadistada turvaline tunnel?

Teil võib olla uudishimulik, miks sa tahaksid isegi seadmetest turvalise tunneli luua oma koju ruuterile ja millist kasu saaksid sellisest projektist. Kujutame paar erinevat stsenaariumi, mis hõlmavad Interneti kasutamist, et illustreerida turvalise tunnelimise eeliseid.

Stsenaarium 1: Sa oled kohvikus, kus kasutate oma sülearvutit Interneti tasuta WiFi-ühenduse kaudu sirvimiseks. Andmed jätavad teie Wi-Fi modemi, liiguvad läbi õhu krüpteerimata kohvipoe Wi-Fi sõlme ja edastatakse seejärel suuremale internetile. Arvutist suurema interneti edastamise ajal on teie andmed laialdased. Igaüks, kellel on piirkonnas Wi-Fi seade, võib teie andmeid nuusutada. See on nii valusalt lihtne, et motiveeritud 12-aastane, kellel on sülearvuti ja Firesheepi koopia, võiksid teie volikirja kõikidele asjadele kätte saada. See oleks nagu sa oleksid ainult inglise keeles kõnelejatega ruumis, mis räägib hiina keelt kõnelevast telefonist. Hetk, kui keegi, kes räägib hiina keelt, asub (Wi-Fi sniffer) teie pseudo-privaatsus puruneb.

Teine stsenaarium: olete kohvikus, kus kasutate oma sülearvutit interneti sirvimiseks oma tasuta WiFi-ühenduse kaudu. Seekord olete loonud SSH abil krüpteeritud tunneli teie sülearvuti ja kodu ruuteri vahel. Teie liiklus suunatakse läbi selle tunneli otse sülearvutist koju ruuterisse, mis toimib puhverserverina. See torujuhe on läbitungimatu Wi-Fi nuusutajatele, kes ei näe midagi muud kui krüpteeritud andmevoog. Olenemata sellest, kui suur on ettevõtte loomine, kui ebakindel on Wi-Fi-ühendus, jäävad teie andmed krüpteeritud tunnelisse ja jätavad selle alles siis, kui see on jõudnud teie koduse internetiühenduseni ja väljub suuremast internetist.

Stsenaariumi puhul olete laialdaselt surfatud; stsenaariumis võite sisse logida oma pangasse või teistesse privaatsetesse veebisaitidesse sama kindlusega, mida te oma kodust arvutist saaksite.

Kuigi meie näites kasutasime Wi-Fi-ühendust, võiksite SSH-tunnelit kasutada kõvakettalühenduse kindlustamiseks, näiteks käivitada brauser kaugvõrgus ja lüüa läbi tulemüüri, et surfata nii vabalt kui teie koduvõrgus.

Kõlab hästi, kas pole? See on uskumatult lihtne seadistada, nii et praegusel ajal pole aega, siis võite oma SSH tunneli tunni jooksul käivitada.

Mida sa vajad

SSH-tunneli seadistamiseks veebibrauseriks on palju võimalusi. Selle juhendaja puhul keskendume SSH-tunneli rajamisele kõige lihtsamal võimalikul viisil, kasutades väikseimat summat koduse ruuteri ja Windowsi-põhiste masinatega kasutajale. Meie juhendaja järgimiseks on vaja järgmisi asju:

- Marsruuter, mis töötab Tomato või DD-WRT modifitseeritud püsivara abil.

- SSH klient nagu PuTTY.

- SOCKS-ühilduv veebibrauser nagu Firefox.

Meie juhendis kasutame Tomatit, kuid juhised on peaaegu identsed DD-WRT-ga järgmiste juhistega, nii et kui kasutate DD-WRT-d, siis võite vabalt jälgida. Kui te ei ole oma ruuteril muutnud püsivara, vaadake enne jätkamist DD-WRT ja Tomato installimise juhend..

Võtmete genereerimine meie krüpteeritud tunneli jaoks

Kuigi võib tunduda imelik hüpata paremale, et genereerida klahve, enne kui me isegi SSH-serveri konfigureerime, kui meil on võtmed valmis, saame serverit konfigureerida üheainsa käiguga.

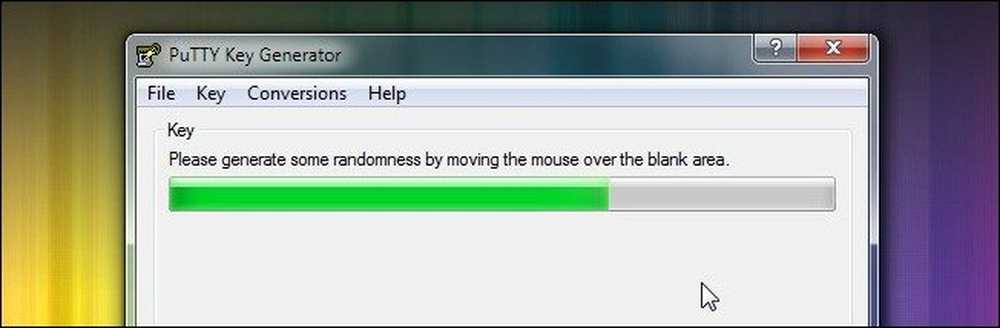

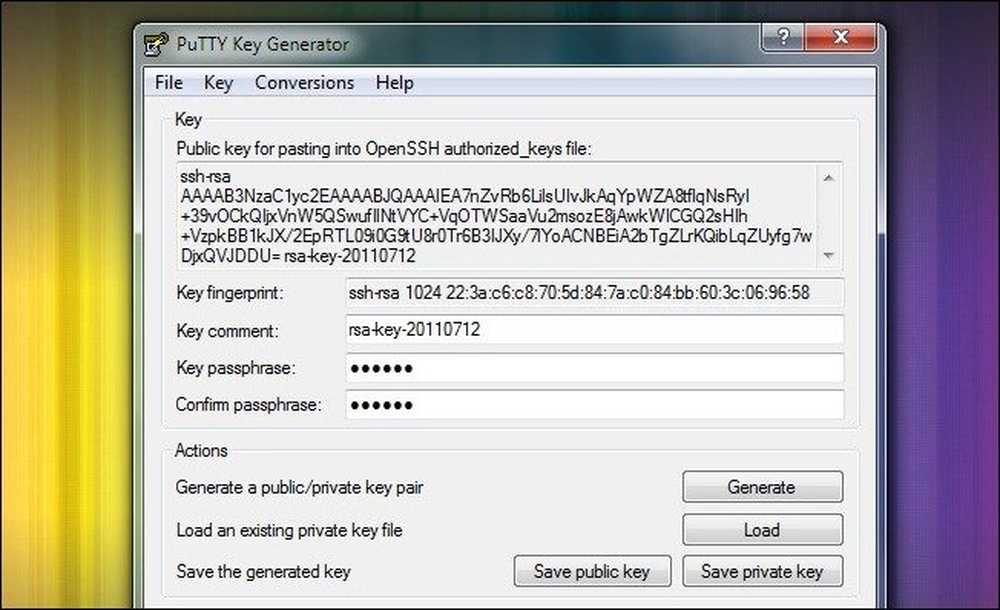

Laadige alla täielik PuTTY pakend ja eemaldage see oma valitud kausta. Kaustast leiate PUTTYGEN.EXE. Käivitage rakendus ja klõpsake nuppu Klahv -> Loo võtmepaar. Näete ekraani, mis sarnaneb ülalolevale; liigutage hiirt ümber, et genereerida juhuslikke andmeid võtme loomise protsessi jaoks. Kui protsess on lõpule jõudnud, peaks PuTTY Key Generator aken nägema midagi sellist; mine edasi ja sisestage tugev parool:

Kui olete parooli ühendanud, mine edasi ja klõpsake Salvesta isiklik võti. Poppige saadud .PK-fail kusagil turvaliselt. Kopeerige ja kleepige kast „Avalik võti kleepimiseks…” ajutiseks TXT-dokumendiks.

Kui kavatsete kasutada SSH-serveriga mitut seadet (nt sülearvuti, netbook ja nutitelefon), peate iga seadme jaoks genereerima võtmepaarid. Jätkake ja looge, salasõna ja salvestage vajalikud võtmepaarid. Veenduge, et kopeerite ja kleepite iga uue avaliku võtme oma ajutisse dokumenti.

Ruuteri seadistamine SSH jaoks

Nii Tomatil kui ka DD-WRT-l on sisseehitatud SSH-serverid. See on fantastiline kahel põhjusel. Esiteks oli see telneti ruuterile suureks valuks SSH-serveri käsitsi installimiseks ja selle konfigureerimiseks. Teiseks, kuna kasutate oma SSH-serverit marsruuteril (mis tõenäoliselt tarbib vähem energiat kui lambipirn), ei pea te kunagi peaarvutist lahkuma vaid kerge SSH-serveri jaoks.

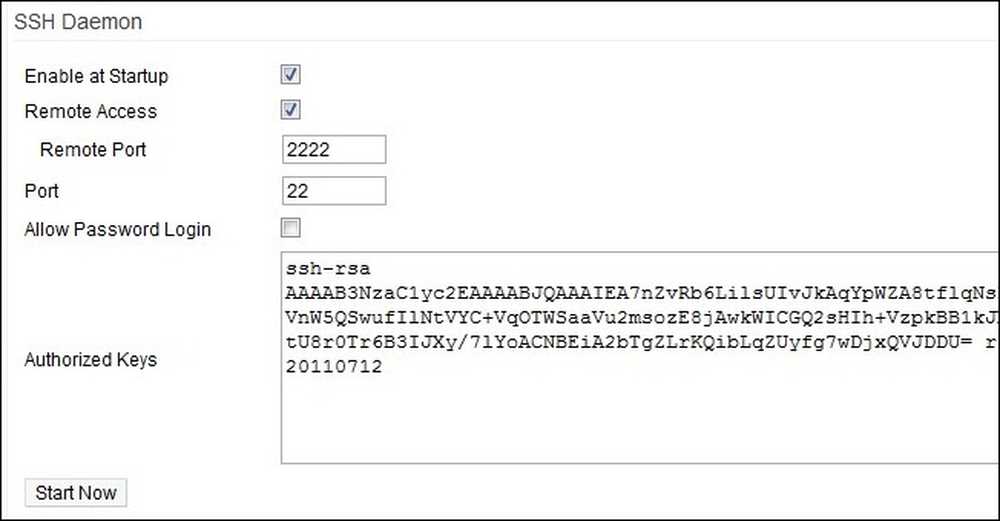

Avage veebibrauser teie võrku ühendatud masinaga. Navigeerige marsruuteri veebiliidese poole, sest meie marsruuter-a-Linksys WRT54G, mis töötab tomatil, on aadress http://192.168.1.1. Logige veebiliidesesse ja navigeerige Administratsioon -> SSH deemon. Seal peate mõlemad kontrollima Luba käivitusel ja Kaugjuurdepääs. Võite soovi korral kaugjuhtimispulti muuta, kuid ainus eelis on see, et see vähendab mõnevõrra segadust sellepärast, et port on avatud, kui keegi port sind kontrollib. Tühjendage Salasõna sisselogimine. Me ei kasuta parooli sisselogimist marsruuteri kaugele juurdepääsuks, me kasutame võtmepaari.

Kleepige avaldus (t) e, mille olete loonud juhendaja viimases osas Volitatud võtmed kasti. Iga võti peaks olema oma kirje, mis on eraldatud reavahetusega. Võtme esimene osa ssh-rsa on väga oluline. Kui te ei lisa seda iga avaliku võtmega, ilmuvad need SSH-serveris kehtetuks.

Klõpsake nuppu Alusta kohe ja seejärel sirvige allapoole liidese põhja ja klõpsake nuppu Salvesta. Siis on teie SSH-server käivitatud.

Teie kaugarvuti konfigureerimine SSH-serverisse pääsemiseks

Siin juhtub maagia. Sul on võtmepaar, sul on olemas server ja see töötab, kuid ükski sellest pole väärtust, kui te ei suuda kaugelt ja tunnelist oma marsruuterisse ühendada. Aeg lasta oma usaldusväärset netiraamatut, mis töötab Windows 7-s ja töötab.

Esiteks kopeerige see puTTY kaust, mille olete loonud teisele arvutisse (või laadige see uuesti alla ja eemaldage see uuesti). Siit leiate kõik juhised teie kaugarvutisse. Kui kasutasite oma kodus arvuti PuTTy võtmegeneraatorit, veenduge, et olete ülejäänud õpetuseks oma arvutisse üle kandnud. Enne arveldamist peate veenduma, et teil on loodud .PP-faili koopia. Kui olete PuTTy ekstraheerinud ja .PPK käes, oleme valmis jätkama.

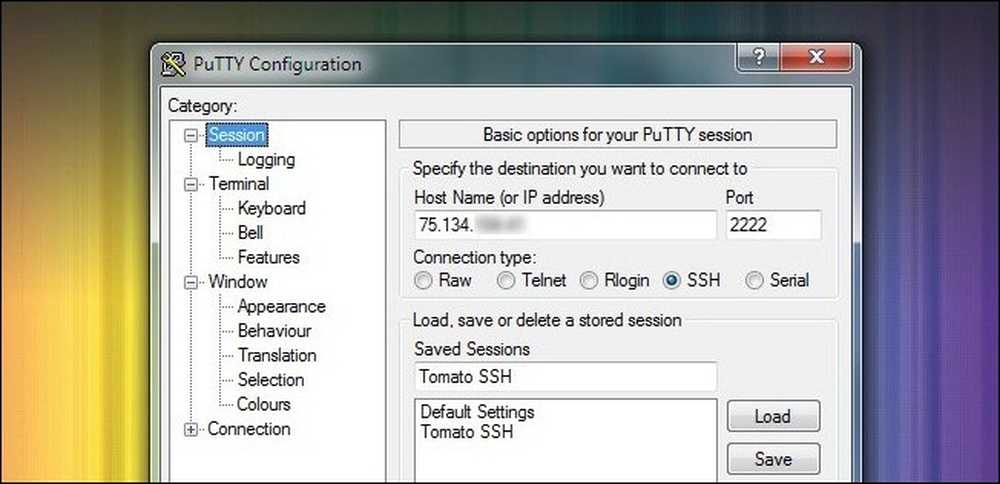

Käivitage PuTTY. Esimene ekraan, mida näete, on Seanss ekraanil. Siin peate sisestama oma Interneti-ühenduse IP-aadressi. See ei ole teie ruuteri IP kohalikus kohtvõrgus. See on teie modemi / ruuteri IP, nagu seda näeb välismaailm. Leiad selle, vaadates ruuteri veebiliidese peamist Olekulehte. Vaheta port 2222-ks (või mis iganes te SSH Daemon konfiguratsiooniprotsessis asendasite). Tee kindlaks SSH kontrollitakse. Mine edasi ja anna oma istungile nimi nii et saate salvestage see kasutamiseks tulevikus. Me nimetasime oma tomati SSH.

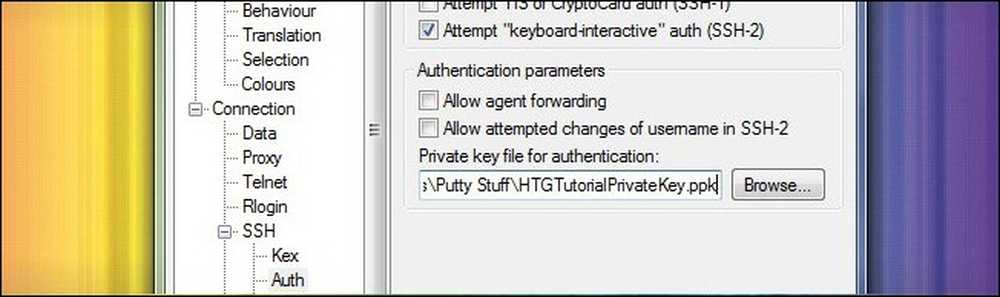

Liikuge vasakpoolse paneeli kaudu alla Ühendus -> Auth. Siinkohal tuleb klõpsata nupul Sirvi ja valida .PPK-fail, mille olete salvestanud ja viinud oma kaugarvutisse.

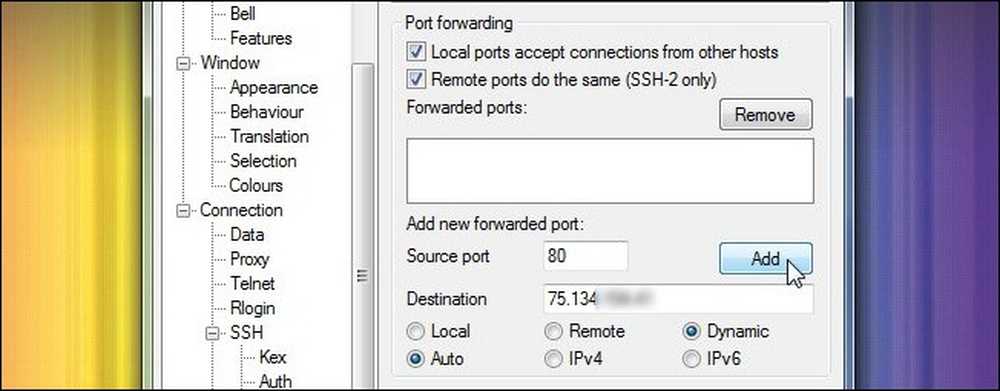

SSH alammenüüs olles jätkake all SSH -> Tunnelid. See on siin, kus me konfigureerime PuTTY-d teie mobiiltelefoni puhverserveriks. Märkige mõlemad kastid all Sadama edastamine. Allpool on Lisage uus edastatud port sektsiooni kohta sisestage 80 Allikasport ja ruuteri IP-aadress Sihtkoht. Kontrollima Automaatne ja Dünaamiline seejärel klõpsake nuppu Lisama.

Kontrollige, kas kirje on sisestatud Edastatud sadamad kasti. Navigeeri tagasi Seansid ja klõpsake nuppu Salvesta uuesti oma konfiguratsioonitöö salvestamiseks. Nüüd klõpsa Ava. PuTTY käivitab terminali akna. Sel hetkel võite saada hoiatuse, mis näitab, et serveri võti pole registris. Mine edasi ja kinnita, et olete usaldanud hostis. Kui olete selle pärast mures, saate võrrelda sõrmejälgede stringi, mis annab sulle hoiatusteates koos selle võtme sõrmejäljega, mille olete loonud selle laadimisega PuTTY Key Generatorisse. Kui olete PuTTY avanud ja hoiatuse kaudu klõpsanud, peaksite nägema sellist ekraani, mis näeb välja selline:

Terminalis peate tegema ainult kaks asja. Sisselogimise kiiret tüüpi juur. Paroolifraas sisestage oma RSA võtmehoidja parool-see on parool, mille olete loonud mõne minuti eest, kui loote oma võtme ja mitte ruuteri parooli. Ruuteri koormus laaditakse ja olete käsureale valmis. Olete moodustanud turvalise ühenduse PuTTY ja teie koduse ruuteri vahel. Nüüd peame oma rakendustele juhendama, kuidas PuTTY-d kasutada.

Märkus: Kui soovid protsessi lihtsustada oma turvalisuse kergendamise hinnaga, saate luua paroolita võtmepaari ja seada PuTTY automaatselt sisselogimiseks juurkontole (selle sätte saab lülitada menüüsse Ühenda -> Andmed -> Automaatne sisselogimine) ). See vähendab PuTTY ühendusprotsessi, et lihtsalt avada rakendus, laadida profiil ja klõpsata Open.

Brauseri seadistamine ühenduse loomiseks PuTTY-ga

Sellel õpetuspunktis, kus teie server töötab ja töötab, on teie arvuti sellega ühendatud ja ainult üks samm jääb. Peate ütlema olulistele rakendustele, et kasutada puhverserverina PuTTY-d. Kõiki rakendusi, mis toetavad SOCKS-protokolli, saab siduda PuTTY-ga, nagu Firefox, mIRC, Thunderbird ja uTorrent, et nimetada mõningaid, kui te pole kindel, kas rakendus toetab SOCKSi kaevamist valikute menüüdes või dokumentatsiooni. See on kriitiline element, mida ei tohiks tähelepanuta jätta: kogu teie liiklust ei suunata vaikimisi PuTTY puhverserveri kaudu; seda peab olema lisatud SOCKS serverile. Teil võib näiteks olla veebibrauser, kus te SOCKSi sisse lülitasite ja veebibrauser, kus te ei olnud mõlemad samasse masinasse, ja üks krüpteeriks teie liikluse ja üks ei oleks.

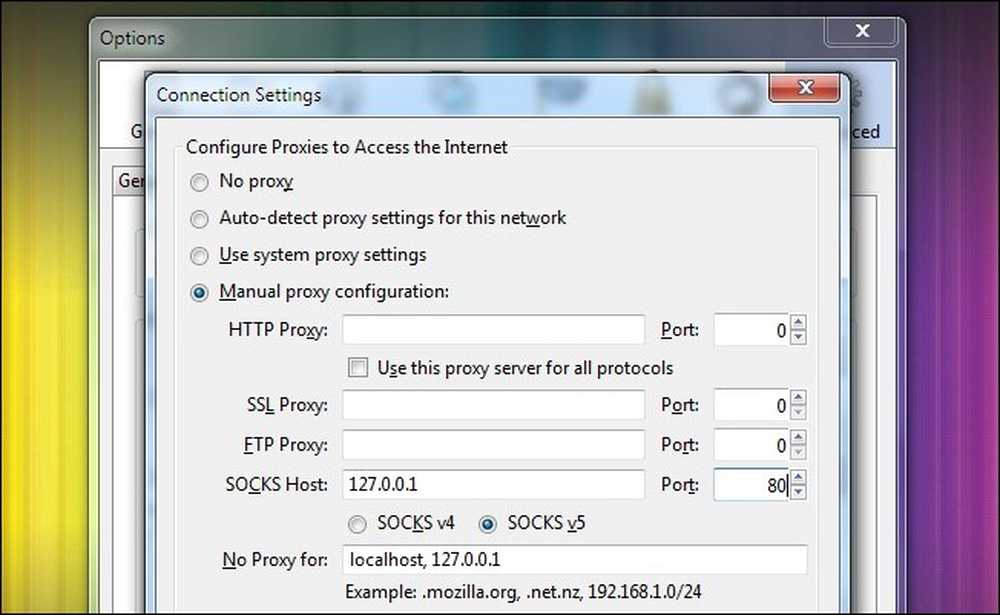

Meie eesmärkidel tahame tagada meie veebibrauseri, Firefox Portable, mis on piisavalt lihtne. Firefoxi konfigureerimisprotsess tähendab praktiliselt iga rakenduse kasutamist, mis on vajalik SOCKS-i teabe ühendamiseks. Käivitage Firefox ja navigeerige Valikud -> Täpsem -> Seaded. Alates Ühenduse seaded valige menüü Käsitsi puhverserveri konfiguratsioon ja SOCKS Host plug sisse 127.0.0.1-ühendate oma kohalikus arvutis töötava PuTTY rakendusega, nii et peate kohaliku peremehe IP, mitte teie ruuteri IP, panema nii kaugele, kui olete igasse pesasse pannud. Seadistage port 80, ja klõpsa Okei.

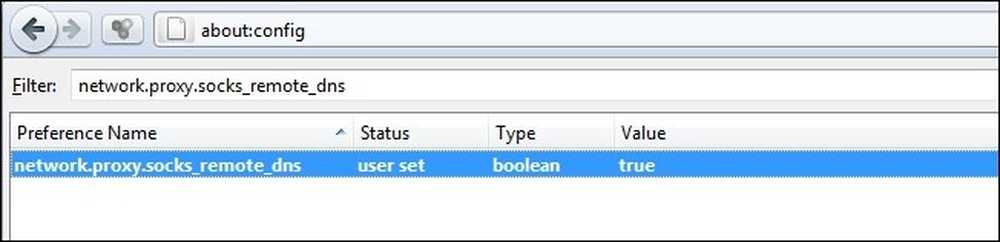

Meil on üks väike väike näpunäide, enne kui me kõik oleme seadnud. Vaikimisi ei juhi Firefox DNS-päringuid puhverserveri kaudu. See tähendab, et teie liiklus on alati krüpteeritud, kuid keegi, kes ühendab ühendust, näeks kõiki teie taotlusi. Nad teaksid, et oled Facebook.com või Gmail.com, kuid nad ei näe midagi muud. Kui te soovite oma DNS-päringute SOCKS-i kaudu marsruutida, peate selle sisse lülitama.

Tüüp umbes: config klõpsake aadressiribal, seejärel klõpsake "Ma olen ettevaatlik, ma luban!", kui sa saad rangelt hoiatada, kuidas brauserit keerata. Kleebi network.proxy.socks_remote_dns sisse Filter: kasti ja klõpsa paremal nupul network.proxy.socks_remote_dns ja Lülita sisse seda Tõsi. Siia saadetakse nii sirvimine kui ka teie DNS-i päringud SOCKSi tunneli kaudu.

Kuigi me konfigureerime oma brauseri SSH-all-the-time jaoks, võite soovi korral oma seadeid hõlpsalt vahetada. Firefoxil on mugav laiendus, FoxyProxy, mis muudab selle proksiserverite sisse- ja väljalülitamiseks väga lihtsaks. See toetab tonni konfiguratsioonivõimalusi, nagu näiteks volituste vahetamine domeeni alusel, mida külastate, külastatavad saidid jne. Kui soovite oma puhverserveri teenust kergesti ja automaatselt välja lülitada, lähtudes sellest, kas olete näiteks FoxyProxy on suletud. Chrome'i kasutajad soovivad Proxy Switchy'd vaadata! sarnase funktsionaalsuse jaoks.

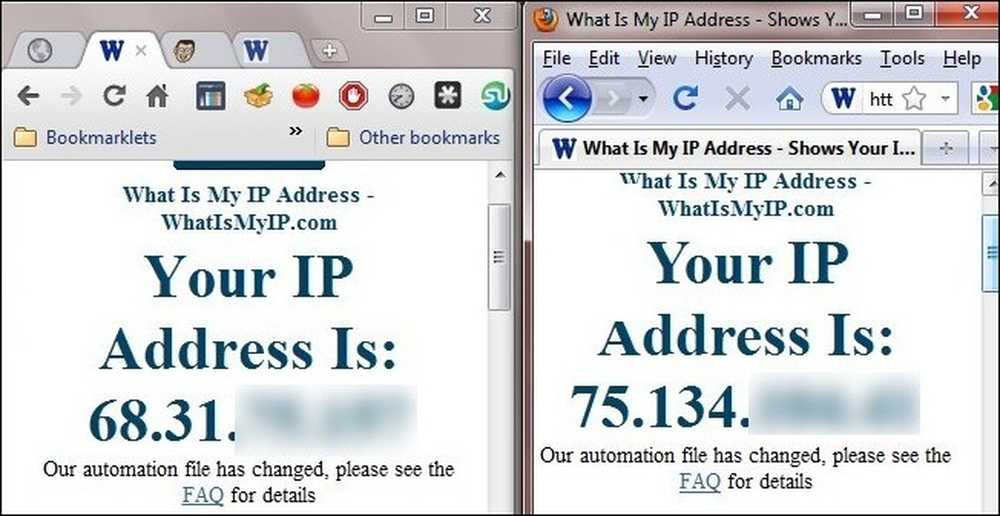

Vaatame, kas kõik toimis plaanipäraselt? Selleks, et testida asju, avasime kaks brauserit: Chrome (vasakul), ilma et tunnel ja Firefox (näha paremal) oleksid värskelt konfigureeritud tunneli kasutamiseks.

Vasakul näeme meie SSH-tunneli kaudu parajasti ühendatud Wi-Fi-sõlme IP-aadressi, me näeme kauge marsruuteri IP-aadressi. Kogu Firefoxi liiklust suunatakse SSH serveri kaudu. Edu!

Kas on tipp või trikk kaugliikluse tagamiseks? Kasuta SOCKS-serverit / SSH-d konkreetse rakendusega ja armastage seda? Vajad abi liikluse krüpteerimiseks? Kuulkem sellest kommentaarides.