Kui ma ostan arvuti, millel on Windows 8 ja turvaline käivitamine Kas ma saan siiski Linuxi installida?

Uus UEFI Secure Boot süsteem Windows 8-s on tekitanud rohkem kui selle õiglase segaduse, eriti kahesuguste booterite hulgas. Lugege edasi, kui selgitame väärarusaamu kahest käivitamisest Windows 8 ja Linuxiga.

Tänane küsimuste ja vastuste seanss saabub meiega kohtades, kus on SuperUser-Stack Exchange'i alajaotis, kogukondlikult juhitav Q&A veebisaitide rühmitus.

Küsimus

SuperUser lugeja Harsha K on uudse UEFI süsteemi uudishimulik. Ta kirjutab:

Ma olen kuulnud palju sellest, kuidas Microsoft rakendab UEFI Secure Boot rakendust Windows 8-s. Ilmselt takistab see pahavara vältimiseks „volitamata” bootloadereid arvutis töötamast. Vaba tarkvarafondi kampaania on turvalise käivitamise vastu ja paljud inimesed on öelnud, et Microsoft on „võimu haaramine”, et „vabastada operatsioonisüsteemid”.

Kui ma saan Windows 8 ja Secure Booti eelnevalt installitud arvuti, kas ma saan hiljem Linuxi (või mõnda muud OS-i) installida? Või kas Secure Bootiga töötav arvuti töötab ainult Windowsiga?

Mis siis on asi? Kas topelt-booters on tõesti õnne?

Vastus

SuperUser'i toetaja Nathan Hinkle pakub fantastilist ülevaadet sellest, mida UEFI on ja ei ole:

Esiteks, lihtne vastus teie küsimusele:

- Kui teil on ARM tablett seejärel käivitage Windows RT (näiteks Surface RT või Asus Vivo RT) te ei saa turvalist käivitamist keelata ega teisi operatsioonisüsteeme installida. Nagu paljud teised ARM tabletid, on need seadmed ainult käivitage operatsioonisüsteem, millega nad tulevad.

- Kui teil on mitte-ARM-arvuti töötab Windows 8 (nagu Surface Pro või mitmed arvukad ultrabokid, lauaarvutid ja tabletid x86-64 protsessoriga), siis saate turvalise käivitamise täielikult keelata, või saate oma võtmed installida ja oma alglaaduri allkirjastada. Igaljuhul, saate installida kolmanda osapoole operatsioonisüsteemi nagu Linuxi distro või FreeBSD või DOS või mis iganes sulle meeldib.

Nüüd, üksikasjad selle kohta, kuidas see kogu turvaline alglaadimine tegelikult toimib: turvalise käivitamise kohta on palju valeteavet, eriti Free Software Foundationilt ja sarnastelt rühmadelt. See on raskendanud infot selle kohta, mida Secure Boot tegelikult teeb, nii et ma püüan selgitada. Pange tähele, et mul ei ole isiklikku kogemust turvaliste käivitussüsteemide arendamisel või midagi sellist; see on just see, mida ma olen võrgus lugedes õppinud.

Esiteks, Turvaline käivitamine on mitte midagi, mis Microsoftil tekkis. Nad on esimesed, kes seda laialdaselt rakendavad, kuid nad seda ei leiutanud. See on osa UEFI spetsifikatsioonist, mis on põhiliselt vana BIOSi uuem asendaja, mida olete harjunud kasutama. UEFI on põhiliselt tarkvara, mis räägib operatsioonisüsteemi ja riistvara vahel. UEFI standardid on loodud UEFI foorumi poolt, mille moodustavad arvutitööstuse esindajad, sealhulgas Microsoft, Apple, Intel, AMD ja käputäis arvutitootjaid..

Teine kõige olulisem punkt, turvaline käivitamine arvutis on lubatud mitte tähendab, et arvuti ei saa kunagi mingit muud operatsioonisüsteemi käivitada. Tegelikult on Microsofti enda riistvarasertifitseerimisnõuded Windowsis sätestatud, et mitte-ARM-süsteemide puhul peate olema võimelised nii turvalise käivitamise keelamiseks kui ka võtmete muutmiseks (et võimaldada teisi operatsioonisüsteeme). Veel selle kohta hiljem.

Mida Secure Boot teeb?

Sisuliselt takistab see pahavara rünnamist teie arvuti kaudu boot-järjestuse kaudu. Alglaaduri kaudu sisenev õelvara võib olla väga raske tuvastada ja peatada, sest see võib tungida operatsioonisüsteemi madala taseme funktsioonidesse, hoides seda viirusetõrjetarkvara nähtamatuna. Kõik see, mida Secure Boot tegelikult teeb, kontrollib, et alglaadur on usaldusväärsest allikast ja et seda ei ole muudetud. Mõtle sellele nagu pudelite hüpikaknad, mis ütlevad, et „ärge avage, kui kaan on üles tõmmatud või pitser on muudetud.

Kõrgeimal tasemel kaitse on teil platvormi võti (PK). Igas süsteemis on ainult üks PK ja selle paigaldab tootja tootmise ajal. Seda võtit kasutatakse KEKi andmebaasi kaitsmiseks. KEK andmebaasis on Key Exchange Keys, mida kasutatakse teiste turvaliste boot-andmebaaside muutmiseks. KEKid võib olla mitu. Siis on kolmas tase: volitatud andmebaas (db) ja keelatud andmebaas (dbx). Need sisaldavad teavet lubatavate või blokeeritavate sertifikaatide, täiendavate krüptograafiliste võtmete ja UEFI seadme kujutiste kohta. Selleks, et bootloaderil oleks lubatud töötada, peab see olema krüptograafiliselt allkirjastatud võtmega on ja db ei ole dbx.

Image from Building Windows 8: Enne operatsioonisüsteemi OS-i keskkonna kaitsmine UEFI-ga

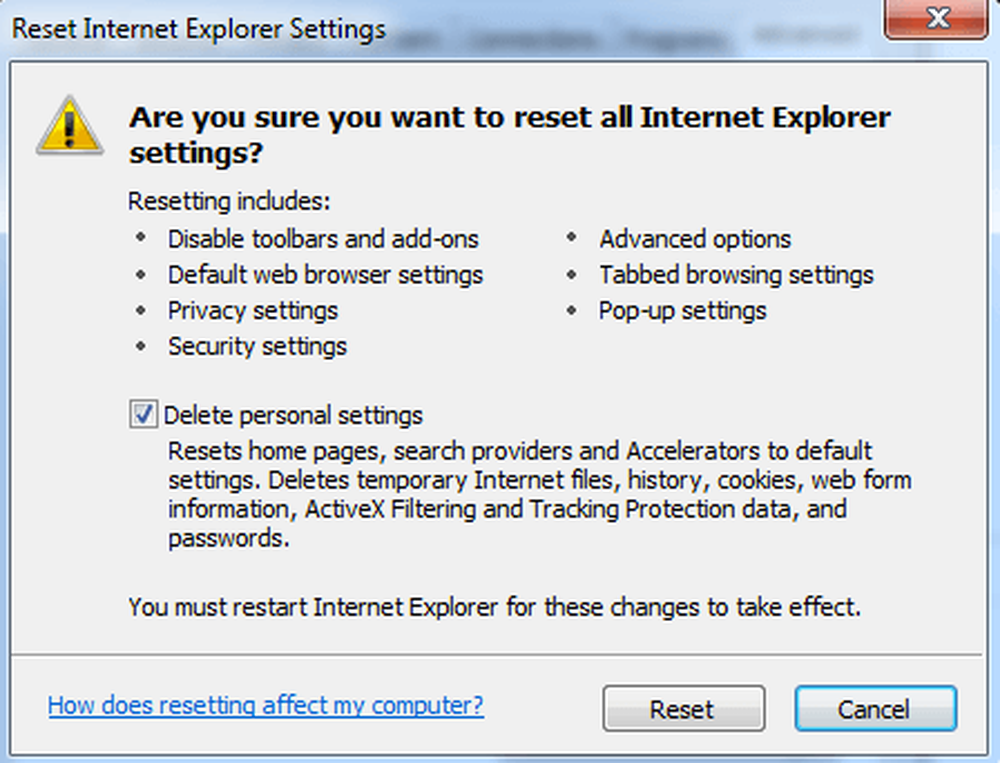

Kuidas see toimib reaalses Windows 8 sertifitseeritud süsteemis

OEM toodab oma PK-d ja Microsoft pakub KEK-i, mida OEM peab KEK-i andmebaasi eelnevalt laadima. Seejärel allkirjastab Microsoft Windows 8 Bootloaderi ja kasutab oma KEK-i selle allkirja lubamiseks volitatud andmebaasis. Kui UEFI käivitab arvuti, kontrollib see PK-d, kontrollib Microsofti KEK-i ja kontrollib seejärel bootloaderit. Kui kõik tundub hea, siis operatsioonisüsteem saab käivitada.

Image from Building Windows 8: Enne operatsioonisüsteemi OS-i keskkonna kaitsmine UEFI-gaKus tulevad sisse kolmandad osapooled, nagu Linux?

Esiteks, iga Linuxi distro võib valida KEKi genereerimise ja küsida originaalseadmete tootjatelt, et see oleks vaikimisi KEK andmebaasi. Neil oleks siis natuke nii palju kontrolli alglaadimisprotsessi üle kui Microsoft. Selle probleemi, nagu selgitas Fedora Matthew Garrett, on see, et a) oleks raske hankida igat arvutitootjat Fedora võtmele, ja b) see oleks ebaõiglane teiste Linuxi kasutajate jaoks, sest nende võtit ei kaasata , kuna väiksematel distrodel ei ole nii palju OEM-partnerlusi.

See, mida Fedora on otsustanud teha (ja teised segadused on järgmised), on kasutada Microsofti allkirjastamisteenuseid. See stsenaarium nõuab Verisignile (Microsoft kasutab sertifitseerimisasutust) 99 $ maksmist ja annab arendajatele võimaluse oma Microsofti KEK-i abil oma alglaadurile alla kirjutada. Kuna Microsofti KEK on juba enamikus arvutites, võimaldab see allkirjastada oma alglaaduri, et kasutada turvalist käivitamist ilma oma KEKi nõudmata. See on enam ühilduv rohkemate arvutitega ja maksab vähem üldist kui oma võtme allkirjastamise ja levitamise süsteemi loomine. Lisateavet selle kohta, kuidas see toimib (GRUB, allkirjastatud kernelmoodulid ja muu tehniline info), on ülalnimetatud blogipostis, mida soovitan lugeda, kui olete huvitatud sellisest asjast.

Oletame, et te ei soovi tegeleda Microsofti süsteemi sisselogimisega või ei taha maksta 99 dollarit, või lihtsalt mõrvata suurettevõtete vastu, kes alustavad M-ga. On veel üks võimalus kasutada turvalist käivitamist ja käivitage mõni muu operatsioonisüsteem kui Windows. Microsofti riistvara sertifitseerimine vajab et originaalseadmete tootjad võimaldavad kasutajatel oma süsteemi UEFI „kohandatud” režiimi siseneda, kus nad saavad Secure Boot andmebaase ja PK-d käsitsi muuta. Süsteemi saab panna UEFI seadistusrežiimi, kus kasutaja võib isegi määrata oma PK ja kirjutada ennast bootloaderile.

Lisaks muudavad Microsofti enda sertifitseerimisnõuded originaalseadmete tootjatele kohustuslikuks lisada meetod, mille abil keelatakse turvalise käivituse kasutamine mitte-ARM-süsteemides. Saate turvalise käivitamise välja lülitada! Ainsad süsteemid, kus turvalist käivitamist ei saa keelata, on ARM-süsteemid, mis töötavad Windows RT-ga, mis toimivad rohkem sarnaselt iPadiga, kus ei saa kohandatud OS-e laadida. Kuigi soovin, et oleks võimalik muuta operatsioonisüsteemi ARM-seadmetel, on õiglane öelda, et Microsoft järgib siin tablettide osas tööstusharu standardit.

Nii turvaline boot ei ole oma olemuselt paha?

Nii nagu te loodetavasti näete, ei ole turvaline käivitamine kurja ja seda ei tohi kasutada ainult Windowsiga. Põhjus, miks FSF ja teised on nii ärritunud, on see, et see lisab täiendavaid samme kolmanda osapoole operatsioonisüsteemi kasutamiseks. Linuxi distros ei pruugi meeldida Microsofti võtme kasutamise eest, kuid see on kõige lihtsam ja kulutõhusam viis turvalise käivituse saamiseks Linuxi jaoks. Õnneks on Secure Boot välja lülitatud ja võimalik lisada erinevaid võtmeid, vältides seeläbi vajadust Microsoftiga toime tulla.

Arvestades üha enam arenenud pahavara hulka, tundub Secure Boot olevat mõistlik idee. See ei ole mõeldud kurjuse krundiks, et üle maailma üle võtta, ja see on palju vähem hirmutav kui mõned vabad tarkvaratootjad te arvate.

Täiendav lugemine:

- Microsofti riistvara sertifitseerimisnõuded

- Windows 8 loomine: operatsioonisüsteemi eelse keskkonna kaitsmine UEFI-ga

- Microsofti esitlus turvalise käivitamise ja võtmehalduse kohta

- UEFI Secure Boot rakendamine Fedoras

- TechNeti turvaline käivitamise ülevaade

- Wikipedia artikkel UEFI-st

TL; DR: Turvaline käivitus takistab pahavara nakatamist teie süsteemi madalal, tuvastamatul tasemel laadimise ajal. Igaüks saab luua vajalikke võtmeid, et see toimiks, kuid arvuti tegijaid on raske veenda teie kõigile, et saaksite valida Verisignile, et kasutada Microsofti võtit oma bootloaderite allkirjastamiseks ja nende töötamiseks. Samuti võite keelata turvalise käivitamise kõik mitte ARM-arvutiga.

Viimane mõte seoses FSFi kampaaniaga turvalise alglaadimise vastu: mõned nende muredest (s.t. raskem tasuta operatsioonisüsteemide installimiseks) punktini. Öeldes, et piirangud „takistavad kedagi midagi käivitamast peale Windowsi“, on ülaltoodud põhjustel tõepoolest vale. Kampaania UEFI / Secure Booti vastu kui tehnoloogia on lühinägelik, valeteave ja tõenäoliselt tõhus. Olulisem on tagada, et tootjad järgiksid Microsofti nõudeid, et võimaldada kasutajatel keelata turvaline käivitamine või muuta võtmeid, kui nad seda soovivad.

Kas teil on midagi lisada selgitusele? Hääletage kommentaarides. Kas soovite lugeda rohkem vastuseid teistelt tech-savvy Stack Exchange'i kasutajatelt? Vaadake siin täielikku arutelu lõiku.